| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 딥러닝공부

- 직박구리과

- 계수정렬

- 딱다구리과

- 딥러닝 공부

- 기러기목

- 맑은소리 스피치학원

- 한국의 새

- SimpleCraft

- Birthday paradox

- IBK기업은행 인턴

- AI전략게임

- 오리과

- 가마우지과

- Python

- django

- 참새과

- structured_array

- 한국의새

- python3

- 비둘기과

- 비둘기목

- ADsP

- keras

- 솔딱새과

- 생일문제

- AI역량평가

- 흰날개해오라기

- 참새목

- 백로과

- Today

- Total

진박사의 일상

[컴퓨터보안] 1강 - 1장 Computer Security 본문

Computer Security - 정보시스템 보호. (무결성, 가용성, 기밀성를 지킴) (하드웨어, 소프트웨어, 펌웨어, 정보/데이터 등 포함)

The CIA Triad

- Confidentiality(기밀성) : 허가된 사람만 접근하고 정보를 볼 수 있도록 (개인정보, 저작물 등 보호), 데이터 암호화

- Integrity(무결성) : 부적절한 정보 수정 및 파괴를 막는 것. 허가 없이 정보를 수정하지 못하게 + 부인 방지(해놓고 안했다고 못하게 = Nonrepudiation, 정보가 변경 되지 않았음을 보증 = Authenticity)

- Availability (가용성) : 적절한 시간 내에 접근할 수 있는가? (어느 정도 delay가 허용되나? 시스템 종류마다 다름)

Additional Security Concepts(AAA)

- Authenitication(인증) : 사용자 인증 - ID/PW

- Authorization(인가) : 사용자가 어떤 작업을 할 수 있도록 허가.

- Accounting() : 사용자가 얼마나 자원을 사용했는가 측정 (Log) - 사고 조사 위해

Computer Security Challenges

- 보기보다 초보자에게 어려움

- Security Features에 따른 잠재적 공격을 예상해야 함

- Counterintuitive(역발상)이 필요

- 물리적 & 논리적 배치를 다 고려해야 함

- 여러개의 알고리즘과 프로토콜을 복합적으로 고려해야 함

- 공격자는 단 하나의 취약점만 찾아도 되지만 개발자는 모든 취약점을 찾아야 함

- 보안은 정규적이고 지속적인 모니터링이 필요함

- 디자인 단계부터 전 단계에 걸쳐 고려되어야 함

- 편리하고 사용자 친화적인 작업의 장애물로 생각되어짐

Terminology(용어)

Adversary(thread agent) - 공격자

Attack - 시스템에 대한 공격

Countermeasure - 공격에 방어하는 모든 방법. 취약점을 줄이기.

Risk(위험) - 확률적으로 계산된 예상 손실. 취약점이 많으면 상승. 최소화 시켜야 함.

Securtiy Policy(보안정책) - 시스템마다 다른 보안 정책

System Resource(Asset) - 자산. 보호해야 할 것. HW/ SW/ 데이터

Threat(위협) - 보안 침해가 될 잠재적 가능성. 취약점을 이용.

Vulnerability(취약점) - 시스템 디자인, 구현, 동작, 관리 등에 있는 결함이나 보안 취약점

Vulnerability(취약점)

- 종류 : Corrupted - Integrity(무결성) 결핍 / Leaky - Confidentiality(기밀성) 결핍 / Unavailable or too slow - Availability 결핍

- 위협 : 취약점을 악용, 잠재적 위협을 증가

- 공격 : Passive(시스템 자원 영향x - ex 패킷스니핑 등 탐지가 어려움 -> 예방 위주), Active(시스템 자원 변경이나 운영에 영향을 시도 - 탐지가 쉬움), Insider(내부자나 퇴사자에 의한), Outsider(외부적 요인) 유형으로 분류(Insider가 Outsider보다 많음 )

Countermeasures

goal = Asset에 대한 Risk를 최소화 - 취약점을 줄임(남길수도 있음) - 새로운 것을 도입시 새로운 취약점도 도입 - 예방, 탐지, 복구의 방법으로 방어

Threat 종류

- Unauthorized Disclosure(비인가자 정보공개) : Exposure(누출), Interception(통신 중 가로챔), Inference(유추 - 허가된 정보로부터 허가되지 않은 정보 추측), Intrusion(침입)

- Deception(사기) : Masqurade(위장 - 비인가자가 인가자인 것처럼), Falsification(가짜 데이터 전송), Repudiation(책임 부인)

- Disruption(혼란/방해) : Incapaciation(시스템 컴포넌트의 동작을 방해), Corruption(데이터 오염으로 정상 동작 방해 - 악성코드(오랜 기간동안 조금씩 감염시키면 백업도 의미 없어짐) ), Obstruction(방해)

- Usurpation(비인가자에 의해 컨트롤되는 상황) - Misappropriation(권한 밖의 정보 접근해 사용), Misuse(잘못 사용해 시스템 악영향)

Computer Security의 범위

(1) Access control - 어느 사용자(인가된)가 어떤 데이터의 어디까지 접근 가능한가

(2) User Authentication - 인가된 사용자만 접근할 수 있도록 막는 Guard (2) -> (1) 순서로 이루어짐.

(3) Network Security - 다른 컴퓨터 시스템과의 통신 보안

(4) File Security - 데이터 암호화 등

Assets별 Threat 예시

Passive vs Active Attacks

- Passive attack : 정보를 꺼내지만 시스템 자원에 영향은 x. 그러나 traffing monitering만으로도 정보 유추가 가능.

탐지는 어려움 -> 예방에 중점.

공격 방법(방어 방법) : 메세지 컨텐츠 보기(메세지 암호화), 트래핑 분석(트래픽 패딩-트래픽 안 몰릴 때도 가짜 패킷 보내기)

- Active attack : 시스템 자원을 조작해 영향 O

목적 - 탐지하고 복구하기

공격 방법 : Masqurade(타 사용자 위장), Replay(암호화된 패킷을 다시 전송 -> Timestamp로 detact), modification of message(메세지 변조), Denial of Service(DoS, 트래픽 과부하로 과부하 유발)

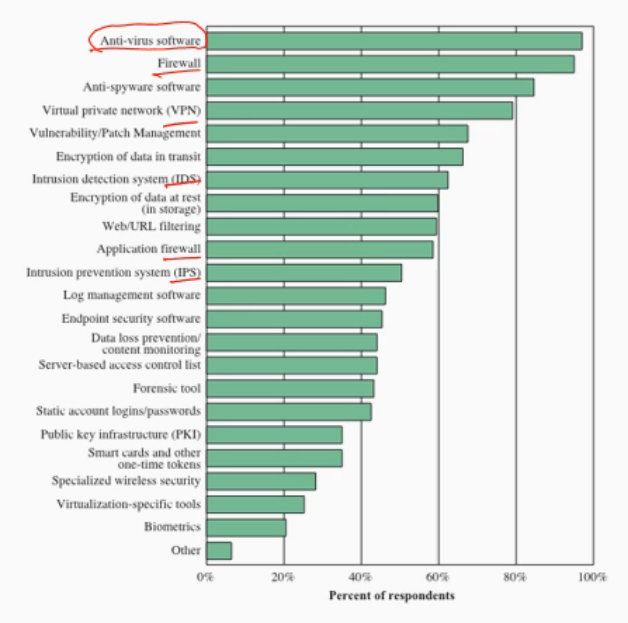

보안 요구사항

Access control(접근제어)

Awareness and training(보안 의식 교육)

Audit and accountability(감사와 설명가능성 - 책임 파악 -> 예방)

Security Assesment(평가)

Configuration management(보안 정책과 일관성 있게)

Contingency planning(위기 상황에서의 복구 계획 - 복구 우선순위 등)

Identification and Authentication(인증과 인가)

Incident respone(사고 대응)

Maintenance(유지관리)

Media protection, Physical and Environmental protection(물리적 장비 관리)

Risk Assessment(위험 평가 -> 어디에 투자할까)

System and services acquisition(새로운 시스템이나 서비스 도입 시 보안 절차)

System and communication protection(시스템+통신라인 보안)

System and Information Integrity(시스템 & 정보 무결성)

보안 기능적 요구사항

- 기술적 대응 필요 : 접근 제어, 인증, 인허가, 무결성 등

- 관리적 대응 필요 : 보안 교육, 감사, 평가, 계획, 장비 관리, 위험 관리, 서비스 도입 보안 절차 등

- 기술+ 관리 대응 필요 : 위기 복구 계획, 사고 대응 등

Security Architecture

ITU-T Recommendation X.800 국제 표준

- Security attacks, Security mechanism, Security service

Security Services

보안 자원을 보호하기 위한 서비스 - 보안 정책을 정의할 수 있음 - Security Mechanism에 의해 구현

- 종류 : Authentication, Access control, Data confidentiality, Availability, Data Integrity, Nonrepudation

Security Mechanism

Security Services를 구현하기 위한 방법

- 종류 : Encipherment(암호화), Digital Signiture(디지털 서명), Access control, Data Integrity, Authentication Exchange(상호 인증), Traffic Padding(Traffic Analysis 대응), Routing Control(DoS 대응), Notarization(공증), Trusted Functionality, Secufity Label, Event Detection, Security Audit Trail, Security Recovery

Security Trends

2014년에 새로 나온 BERserk 공격 - https를 통해 Trusted Website와 통신할 때 Public key가 포함된 인증서를 사용자에게 보냄 -> Man-in-the-Middle이 해시 취약점을 찾아 새로운 도메인을 동일한 인증서로 접속되게

Computer Security Strategy(전략)

- Specification/policy - 보안 시스템 기준 정책.

--고려할 사항 : 보호할 자산의 가치 평가, 취약점, 가능한 위협과 공격에 대한 가능성

--Trade-off : 사용편의성<->보안, 보안 비용<-> 실패와 복구 비용

- Implementation/Mechanisms - 어떻게 적용할지

--Detection(탐지), Recovery(복구), Prevention(예방), Responce(대응)

- Correctness/Assurance - 제대로 보안 제품이 작동하는지

--Assurance(보증) : 보안 정책에 맞게 디자인+구현되어 잘 보호하고 있는지, Evaluation(평가) : 기준에 따라 평가 (Common Creteria(cc) = 보편적 기준, EAL(1~7, 일반적인 보안 프로그램은 3~4정도) 인증) EAL5~7은 Formal Analysis까지 테스트해야 함.

DDos - 2018년 Github Memcached attacks

'프로그래밍 > 공부' 카테고리의 다른 글

| 빅데이터 가명익명조치기술 전문 교육 1일차 (0) | 2021.09.14 |

|---|---|

| [컴퓨터보안] 2강 - 2장 Cryptographic Tools (0) | 2021.09.13 |

| [데베시] 정리 1차시 (0) | 2021.09.07 |

| 컴퓨터 일반 요약 공부 - Part 1. -1- (0) | 2021.09.01 |

| [TIL] 2021.07.19 NCS 공부 (0) | 2021.07.20 |